记一次网络诈骗邮件分析以及防范手段

21日晚上23点,接到一邮件中继客户的信息,说有人冒充他们公司,给海外的客户idpdirect.com发送邮件,要求更改付款账号信息,为了更好的分析原因,获取到了对方公司收到的诈骗邮件的原始EML文件。对于这些诈骗,只要财务层有严格机制的,上当的可能性是很小的,一般对于更改付款账户的,诈骗可能性很大,在跟海外做生意,业务建立之前,先确定好双方的对公收付款账户信息即可。当然,我们是搞技术的,只处理一下技术层面的漏洞已经防范:

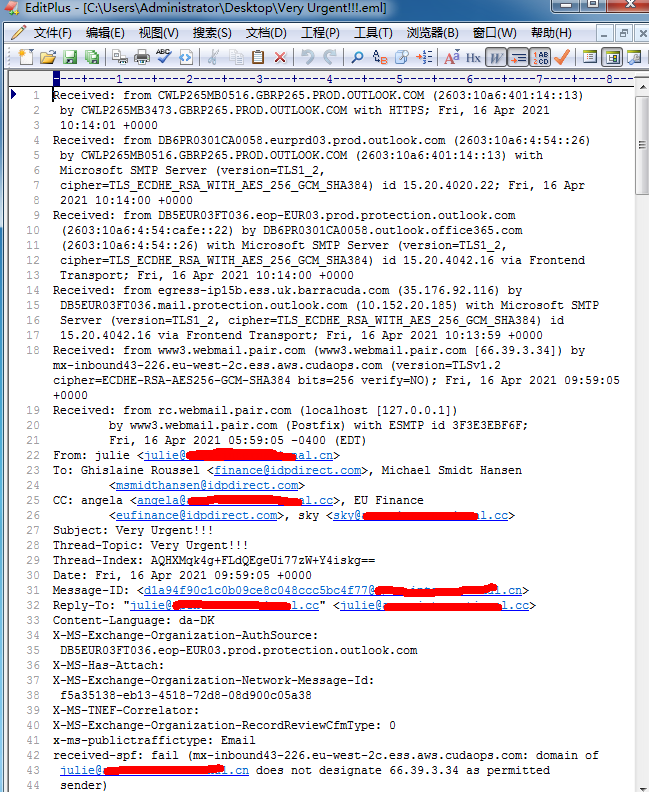

idpdirect.com的MX记录,指向了梭子鱼反垃圾网关10 d216919.a.ess.uk.barracudanetworks.com和20 d216919.b.ess.uk.barracudanetworks.com,然后将邮件转存到OFFICE365邮箱中,也就是对方外部邮件入站的路径,是:External Mail--->Barracuda Gateway--->Office365这样的形式。从下面的邮件头的19-21行,可以看出,对方使用的是WEBMAIL发送的邮件,从第18行可以看出,邮件的出站IP地址是66.39.3.34使用的是webmail.pair.com的服务。从第18行可以看出,梭子鱼成功接收到了这个邮件。我司客户是CN后缀的域名,正确设置了SPF,采用的是-all方式,同时设置了DMARC策略,正常情况下,对于这样SPF FAIL的邮件,梭子鱼反垃圾网关应该是直接REJECT的,但是不知道为什么梭子鱼居然照单全收到了收件箱去了。作为国际知名品牌,出现这样重大的漏洞,让我感觉非常的意外,如果我们客户使用的是~all那么SPF是softfail,这样也应该到垃圾箱,而不是收件箱。

因为是国际业务,我们直接用英文,帮这边的客户写好了邮件分析报告,让他们提交给对方,让他们自己找梭子鱼去检测为什么100%明显的伪造邮件,都顺利进去了收件箱。从这次的网络诈骗邮件,我们也做一下总结:

1:邮件域名,必须设置好SPF DMARC记录,SPF记录,采用-all而不是~all模式,-all是严格模式,也就是只要IP不符合,就是伪造,~all是IP不对,也可能是合法邮件,存在风险比较大。另外DMARC建议也采用p=reject模式。凡是检测不通过的,都可以直接拒绝,这样邮件的安全性,防伪造性。就很好了。

2:对于本地自建企业邮箱,如果不需要海外登陆,可以在防火墙层做一些设置,比如限制110,143,465,995,993,80,443等海外访问,对于部分需要访问的,另外授权。这样境外IP想要获取邮件也比较困难。同时要求设置复杂密码,8位以上,大小写字母数字特殊字符结合模式。

3:如果没有反垃圾网关的,客户端一律安装杀毒软件,对于可疑附件,一律进行病毒检测。对于陌生人发的附件,务必谨慎,防止是勒索病毒。可疑上传附件到viruatotal进行检测,同时做好企业员工安全培训。

如果你有邮件方面的烦恼,欢迎和我们联系,不怕不识货,欢迎货比货!从上面也可以看出,知名品牌,也未必就有你想象的那么好。我们将一如既往,专业,负责,服务好每个客户。

- 上一篇:中建一局集团企业邮箱被盗用滥发钓鱼邮件 [2021-5-6]

- 下一篇:勒索病毒解密工具大全 [2021-4-21]