Microsoft Office 远程代码执行漏洞(CVE-2022-30190)

2022/6/3 10:50:31 点击:

攻击者可利用恶意Office文件中的远程模板功能从远程网络服务器获取恶意HTML文件,通过微软支持诊断工具(Microsoft Support Diagnostic Tool,MSDT)执行恶意PowerShell代码。该漏洞在宏被禁用的情况下,仍然可以调用MSDT执行恶意代码。并且当恶意文件另存为RTF格式时,还可以通过Windows资源管理器中的预览窗格触发此漏洞的调用,无需执行也可以在目标机器上执行任意代码

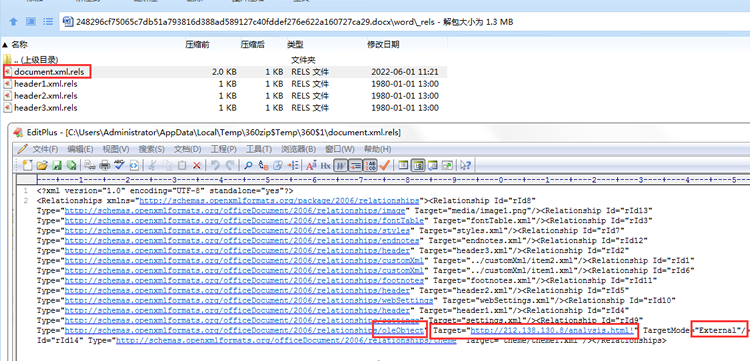

我们取得了样本,从下图可以看出,打开WORD的时候,远程加载HTML的文件到OBJECT对象。昨天我们拿到样本测试发现,火绒,智量安全目前还不能识别,已经上报样本给官方分析。

漏洞修补办法:

1. 以管理员身份运行命令提示符。

2. 备份注册表项,执行命令:“reg export HKEY_CLASSES_ROOT\ms-msdt 指定文件名称”。

3. 执行命令:“reg delete HKEY_CLASSES_ROOT\ms-msdt /f”。执行截图如下

- 上一篇:阿里云解释DNS海外不友好问题 [2022-7-3]

- 下一篇:思科webex被滥用发送植入型广告 [2022-6-3]